昨日 2019年4月21日。受けてきた。

自分なりの解答速報。

※ 午前Ⅰ は免除なので受けてない。

※ 午前Ⅱ の解答速報。

<平成31年度 春期 午前Ⅱ 解答速報>

△が付いていないものはまず間違いなく正解(過去問にある or 調べた)。

△が付いているものは自信なし。正解を確認中。

問1:エ

問2:ウ

問3:ア

問4:エ

問5:ウ △

問6:ア

問7:ア

問8:ウ △

問9:ウ

問10:ア △ → 正解はおそらく エ

問11:イ △

問12:イ

問13:ア △

問14:イ

問15:ア △

問16:イ △

問17:エ

問18:ウ △

問19:ウ △

問20:エ

問21:ウ △

問22:ウ △

問23:エ

問24:イ △

問25:ウ △

なお、足切りは60点。

問1 エが正解。

ウかエか迷った。CRLに載るのはシリアル番号であって、公開鍵そのものが載るわけではない。

問2 ウ が正解。

これは過去問そのまま。

問3 ウ が正解。

過去問そのまま。

問4 エ が正解。

過去問そのまま。

問5 ウ が正解と思う。

仮想通貨に絡んだ目新しい出題。クリプト(暗号化)ジャッキング(盗む)なんだから、暗号化の計算結果を盗むかのように見えるので、アかもしれない。

問6 ア が正解。

過去問そのまま。SmurfとくればICMP。

問7 ア が正解。

過去問そのまま。サイドチャネル攻撃、テンペスト攻撃、耐タンパ性 はまとめて覚える。

問8 ウ が正解と思う。

ア:盗聴の有無を受信者が知り得るわけがない。

イ:ましてや盗聴者を特定できるはずがない。

ウ:改ざんの有無は設問の処理で検知できる。

エ:どう改ざんされたかまでは知り得ないし、訂正できるはずもない。

問9 ウ が正解。

過去問そのまま。

問10 エ が正解だろう。

良いサイトがあった。

問11 イ が正解と思う。

ア:DNS(の正規な通信)にポイズニングされてるのにマルウェアを調べてどうする。

イ:たぶんこれが正解。DNSの通信が一定の規則(例えば連続した数値)だからポイゾニングされるのであって、ランダムであれば注入されにくいだろうから。

ウ:送信元ポートを固定したら攻撃者が狙いやすくなるじゃないか。

エ:名前解決のポートを固定したら狙われやすくなるし、DNSクライアント側も固定に従う必要が出てきて現場が混乱しそう。

問12 イ が正解。

過去問そのまま。

問13 エ が正解だろう。

過去問にあった。

問14 イ が正解。

過去問そのまま。

問15 ア が正解だろう。

仕事でネットワークベンダーと話した時に「セキュリティのためにDNSサーバにSPFレコードの登録を検討しませんか」と言われたことがあったのを思い出して回答した。

問16 イ が正解だろう。

総務省が進めて各自治体が行ったという「ネットワーク分離」が恐らくコレ。インターネット側に仮想PC(VDI)を置いて、その画面だけを庁内(行政事務を行うPC)に転送することで、「危険な(ウイルスのいる)インターネッツ=仮想PC側」と「安全な庁内=実PC側」を分けてしまえ!という、安易で行政屋っぽい発想による施策。

VDI上のブラウザを使ってインターネットにつなぐから、仮にウイルスに感染してもその影響は仮想PCのみにとどまり、仮想PCごと初期化してしまえば何も起こらない。実用的な製品としてはCitrixでの画面転送(VDI)を念頭に置いた出題と思われる。

ア:VDIからファイル転送を許可してしまったら、ネットワーク分離した意味がない。

イ:これが正解。

ウ:VDIのサーバ(雛形から仮想PCを大量に作り出して展開する)はあくまで仮想環境の創造主であって、通信の代理(プロキシ)になるわけではない。

エ:同上。

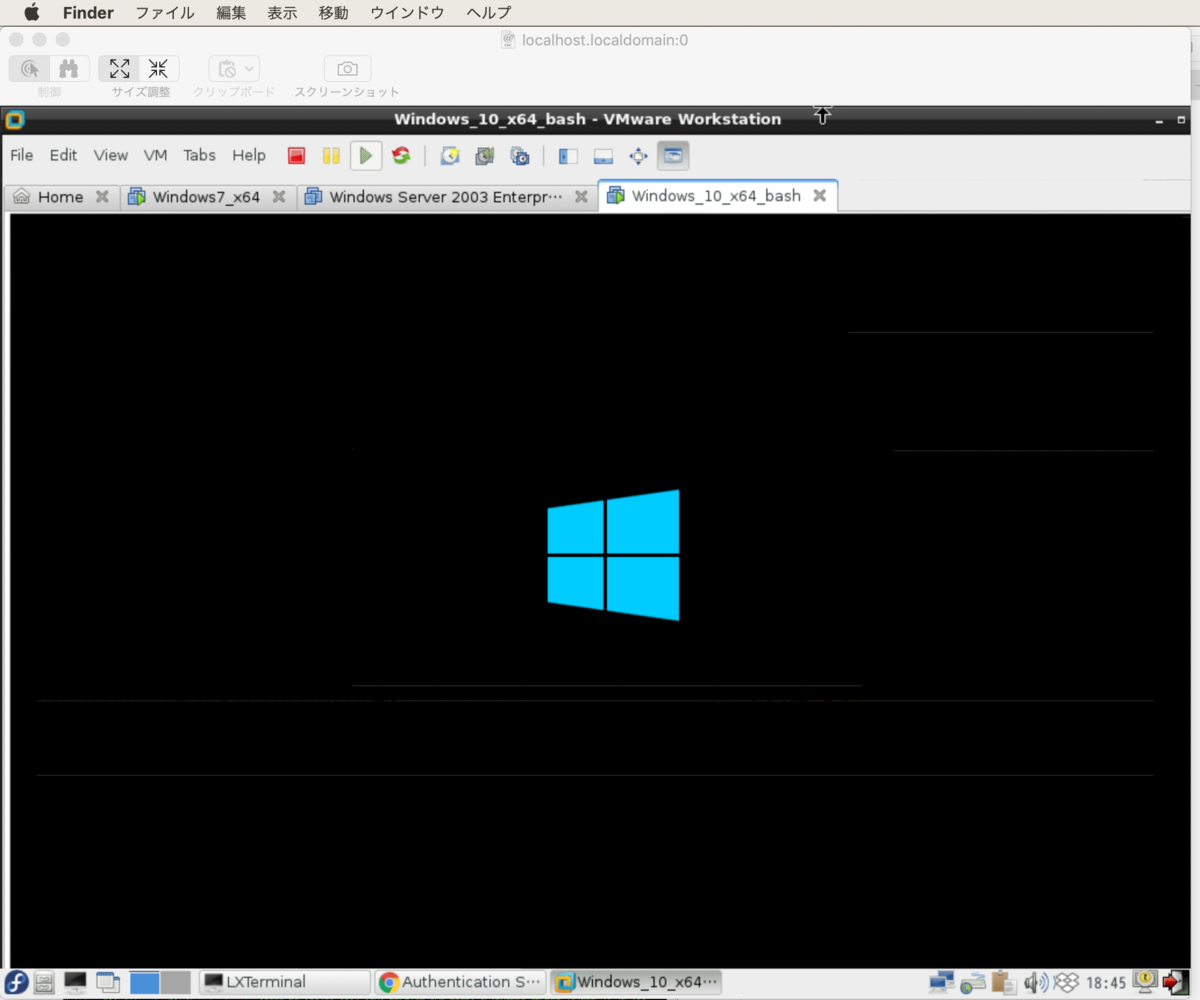

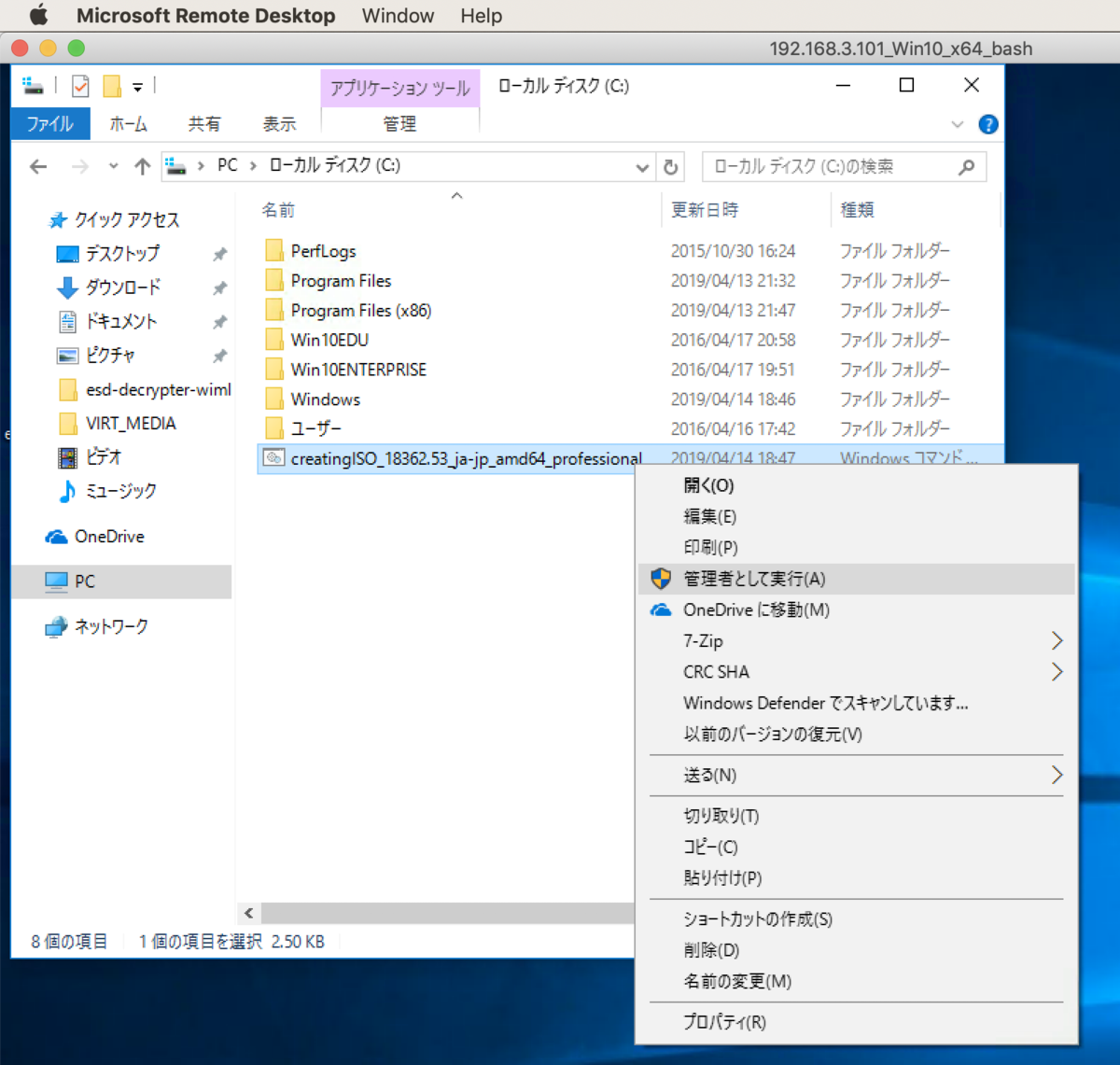

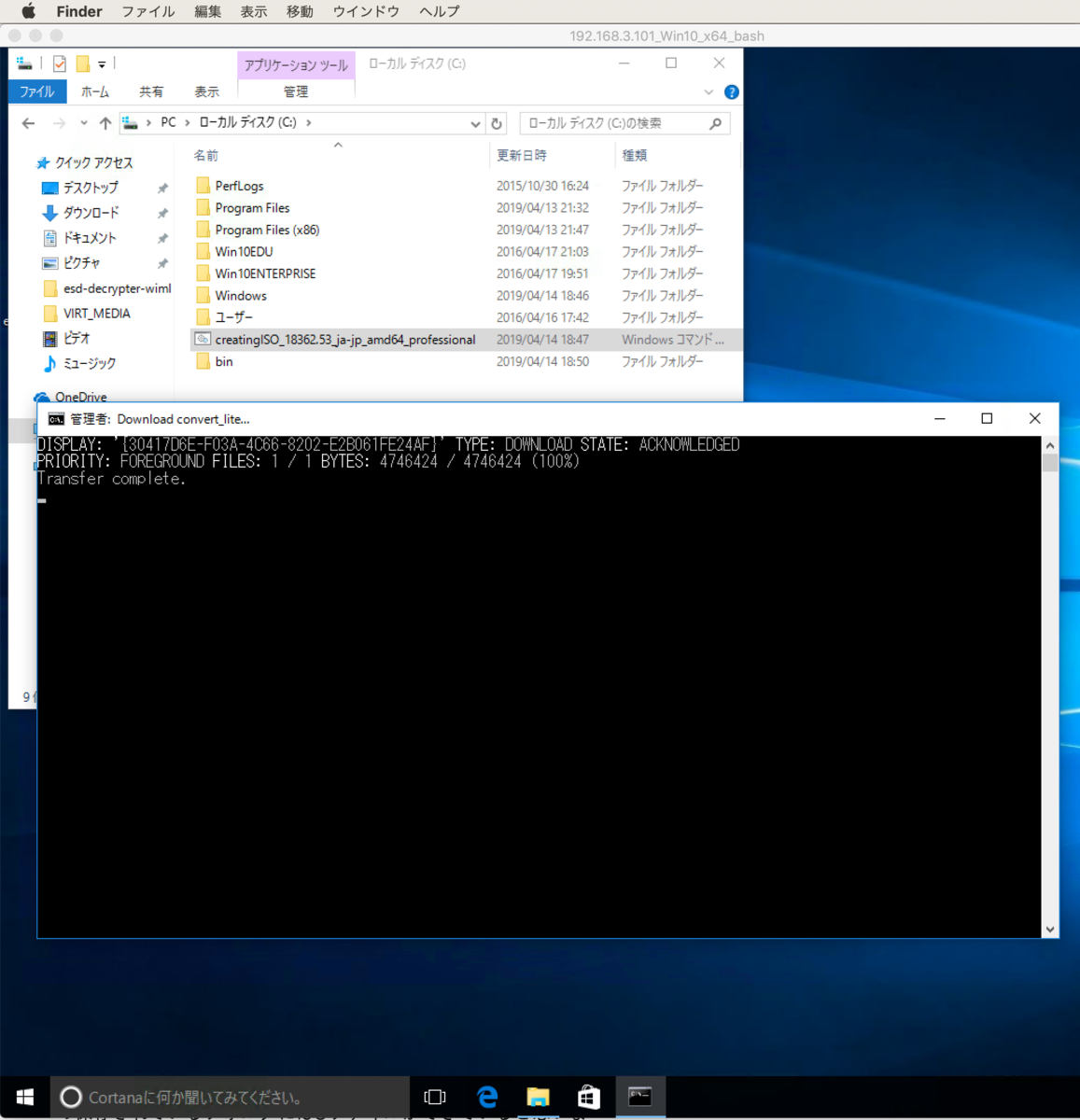

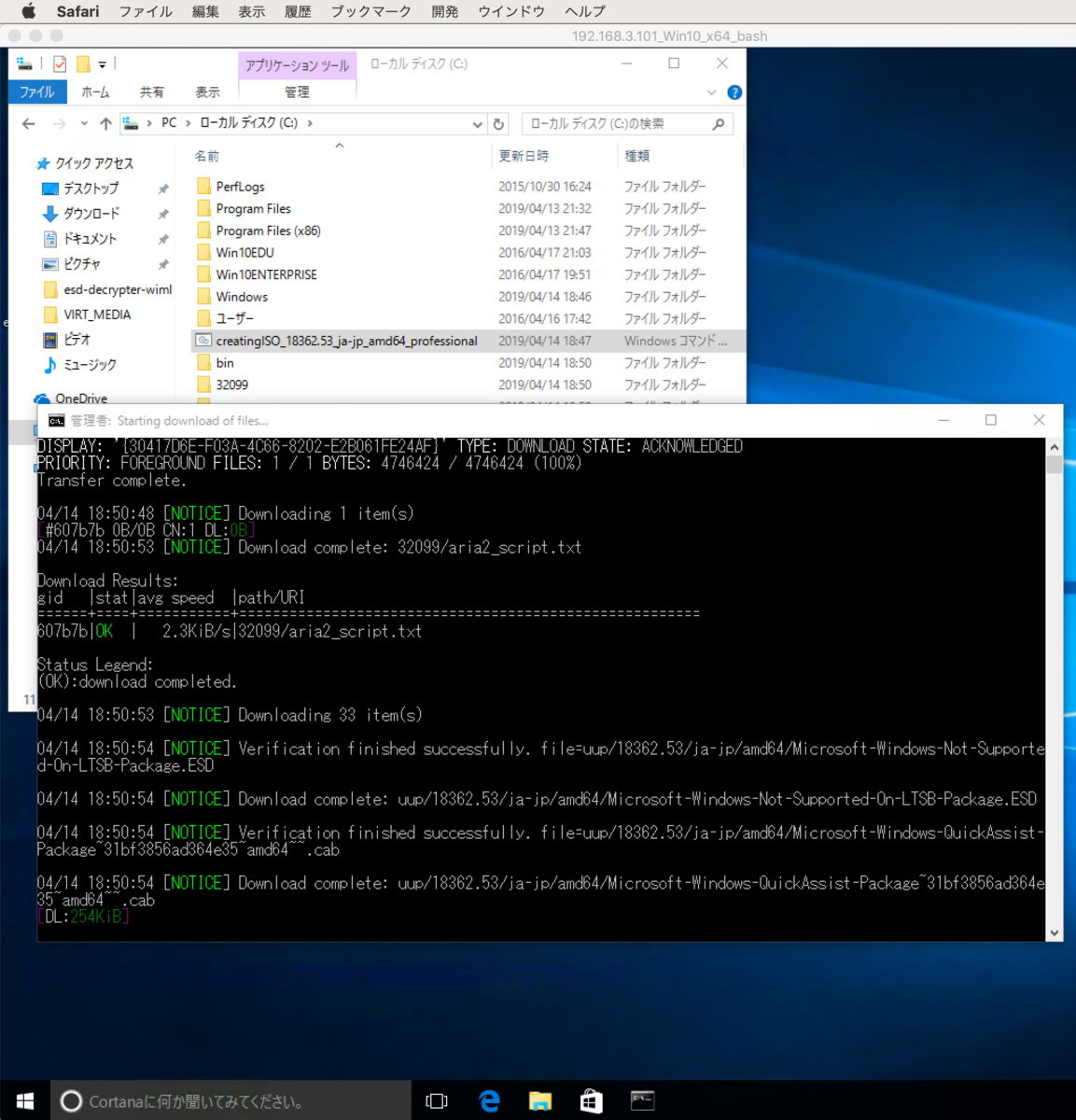

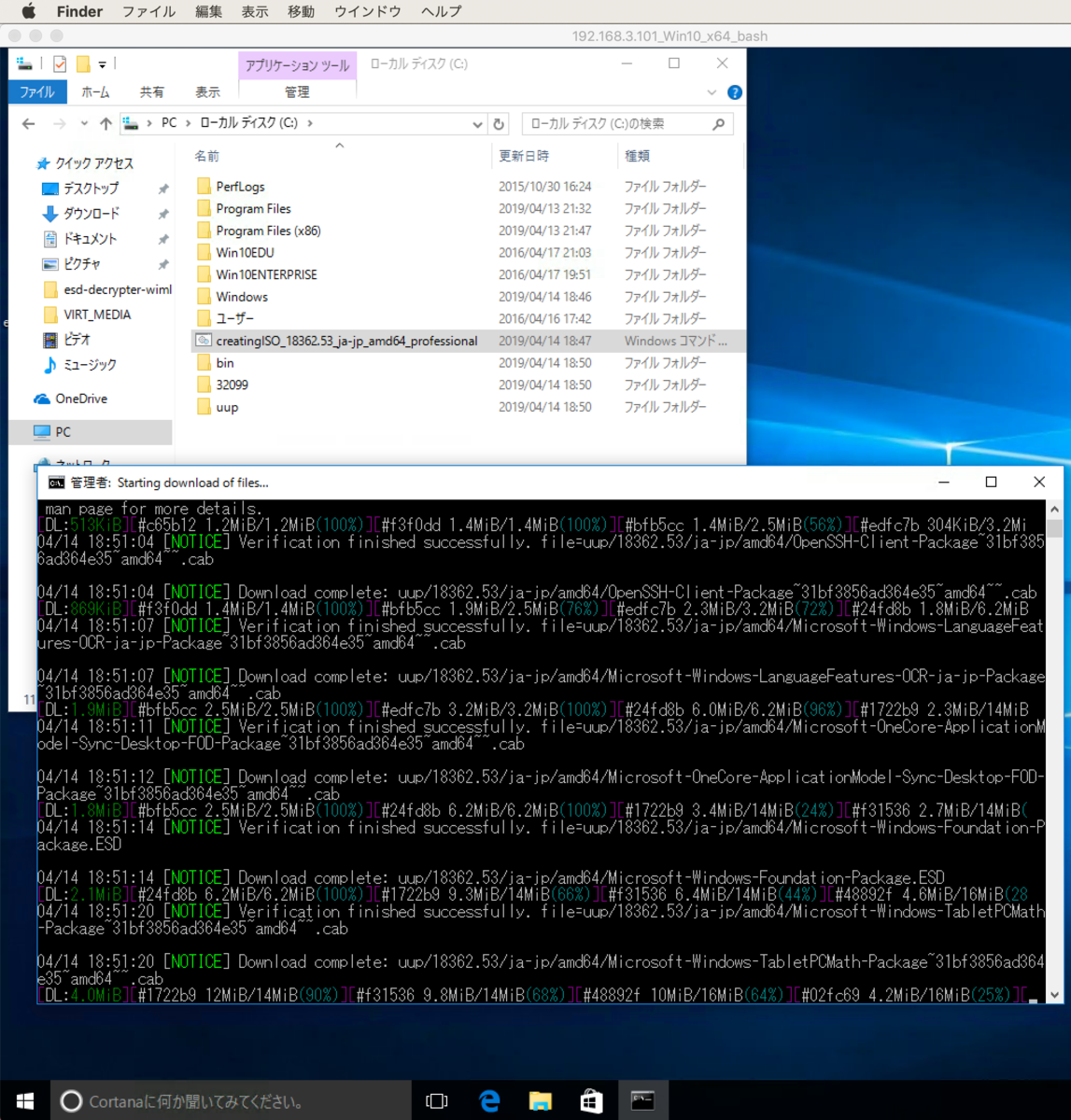

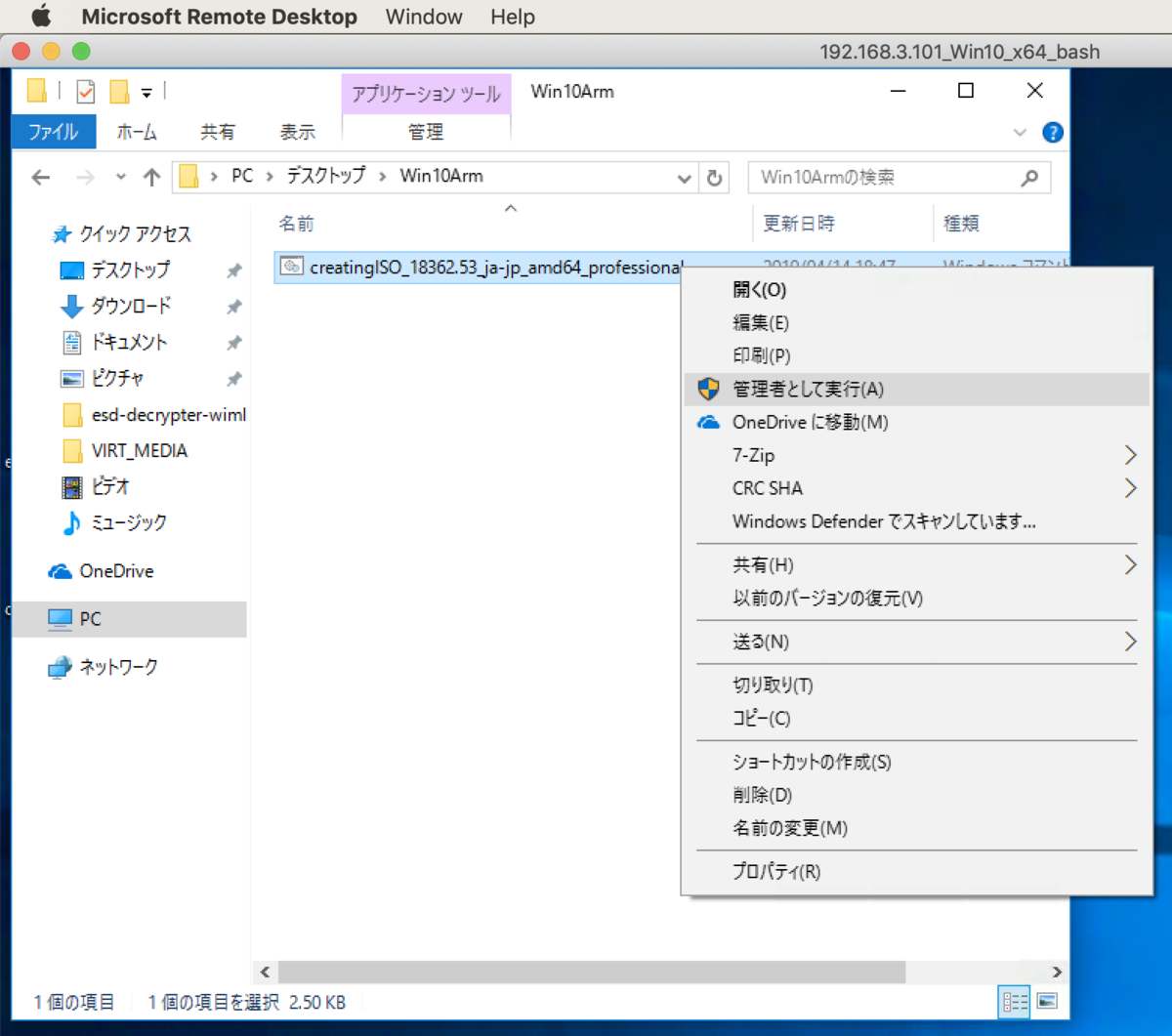

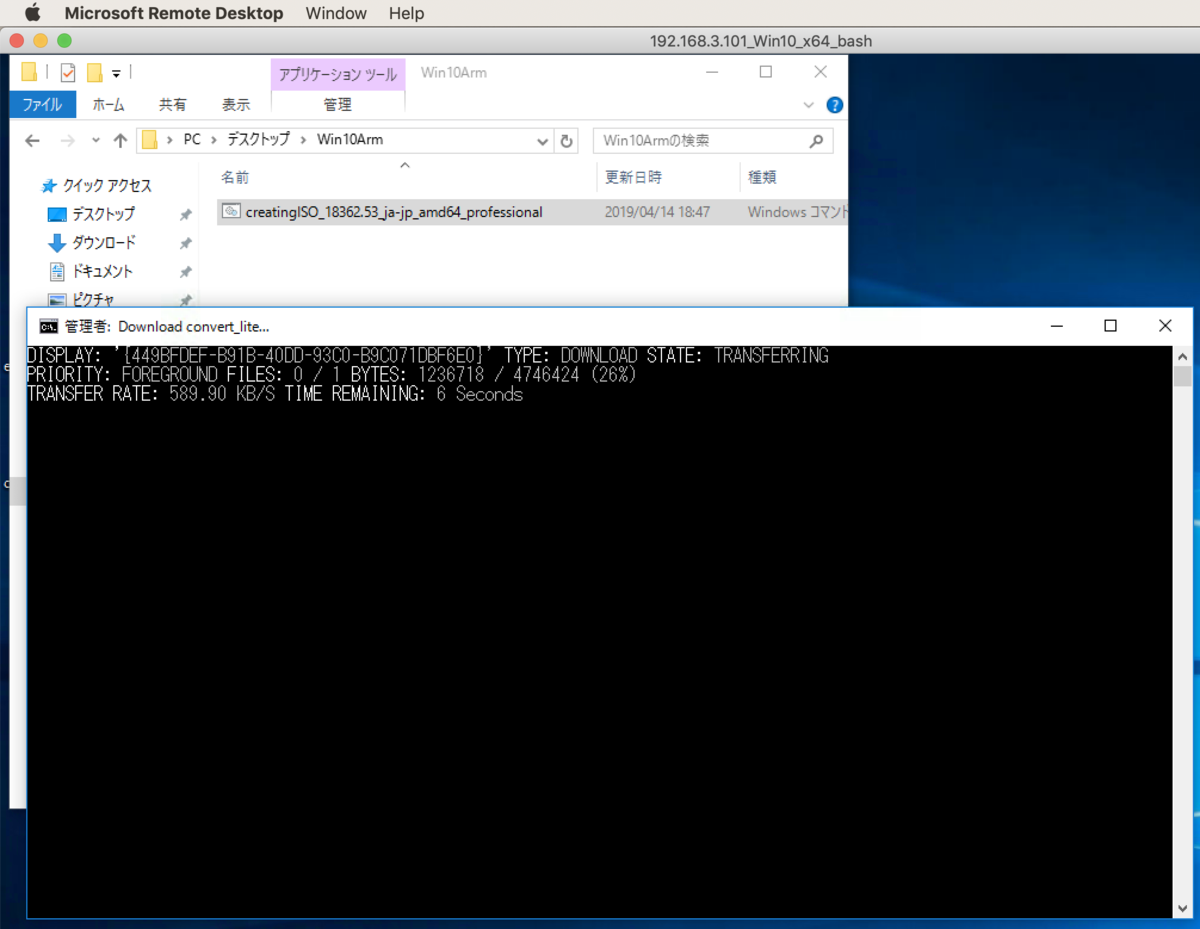

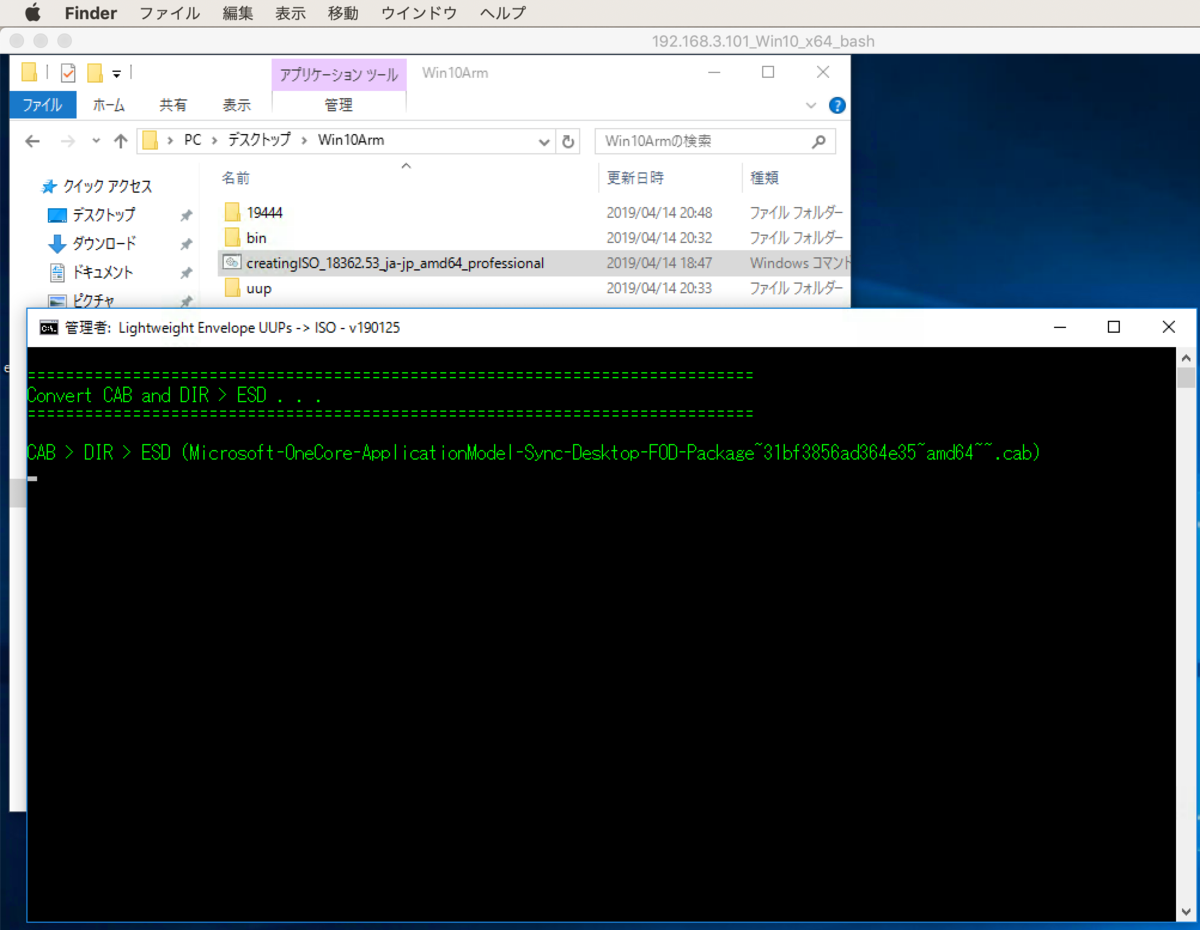

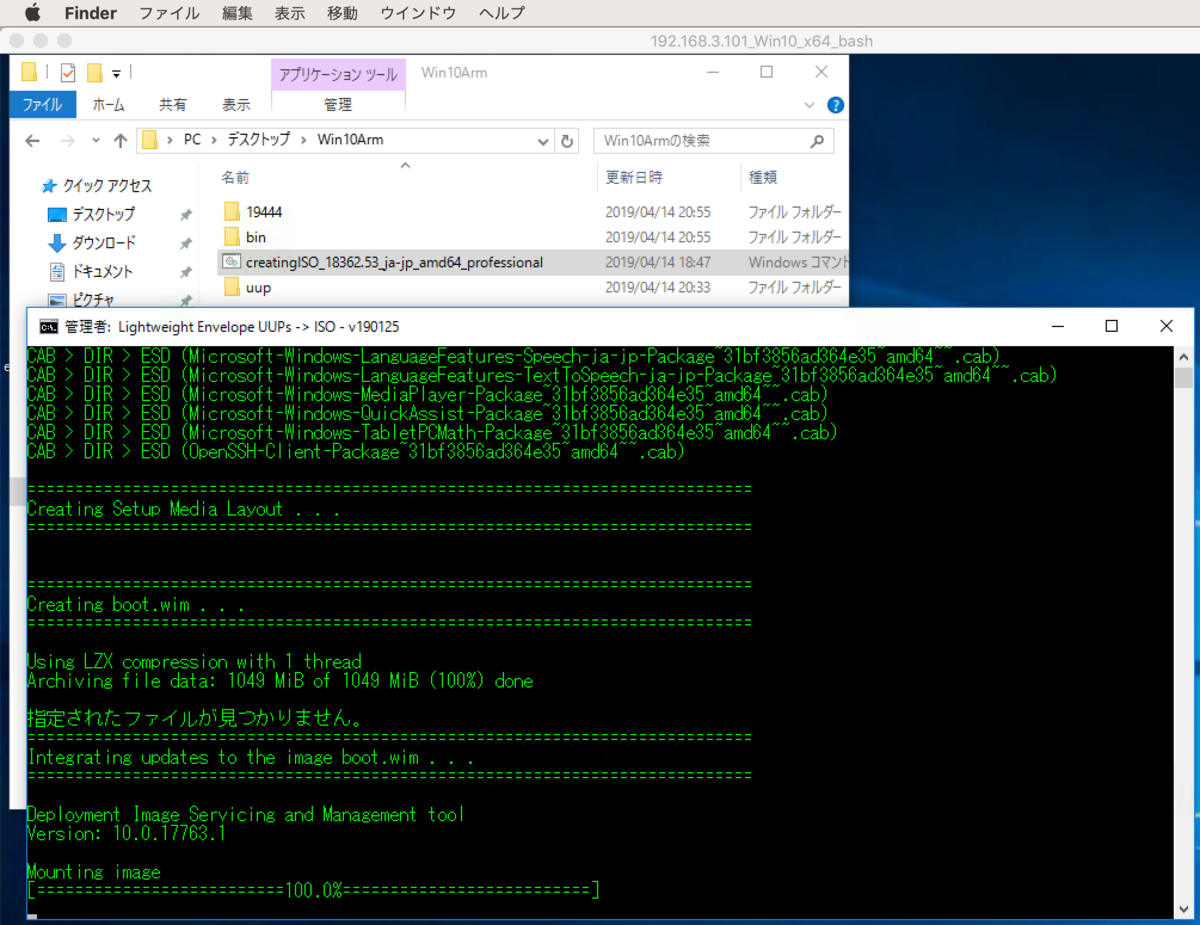

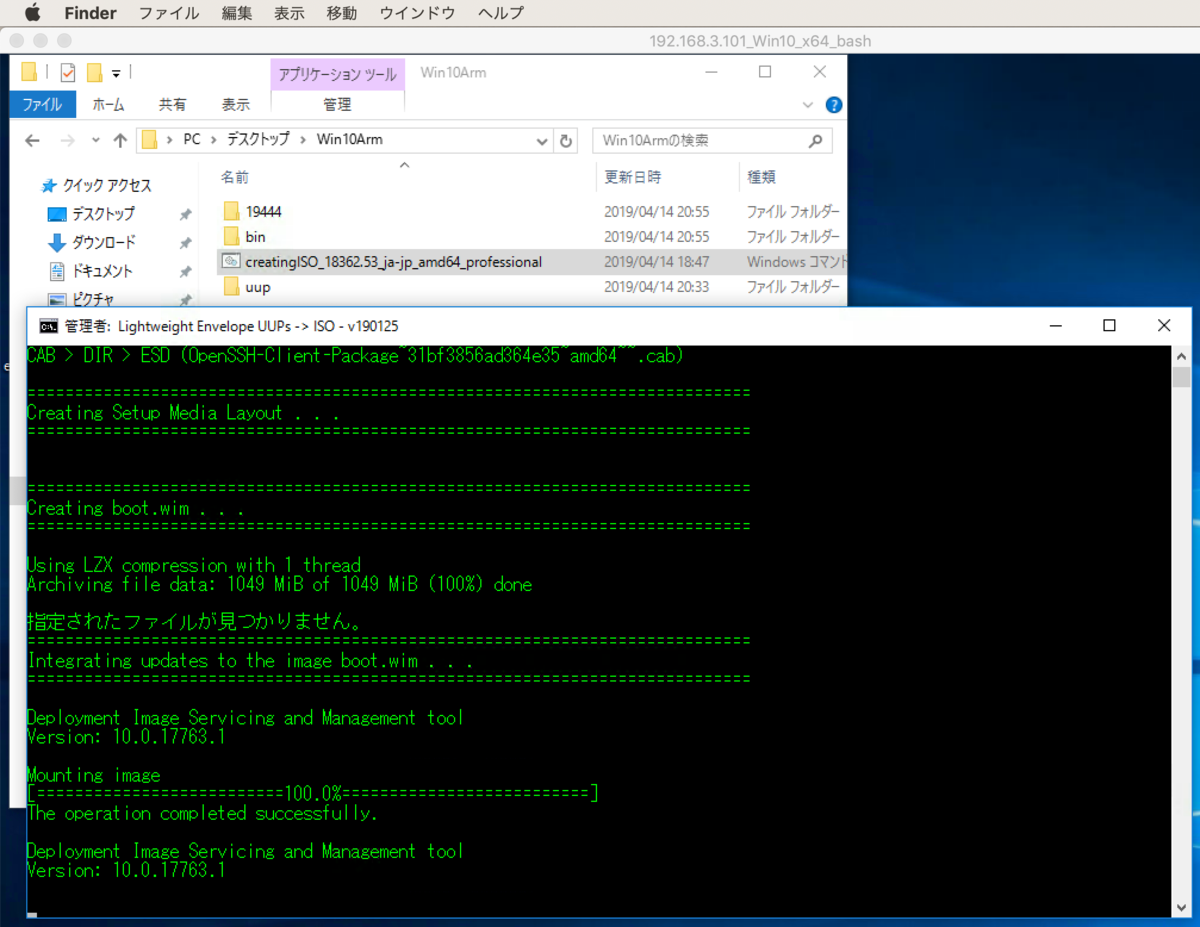

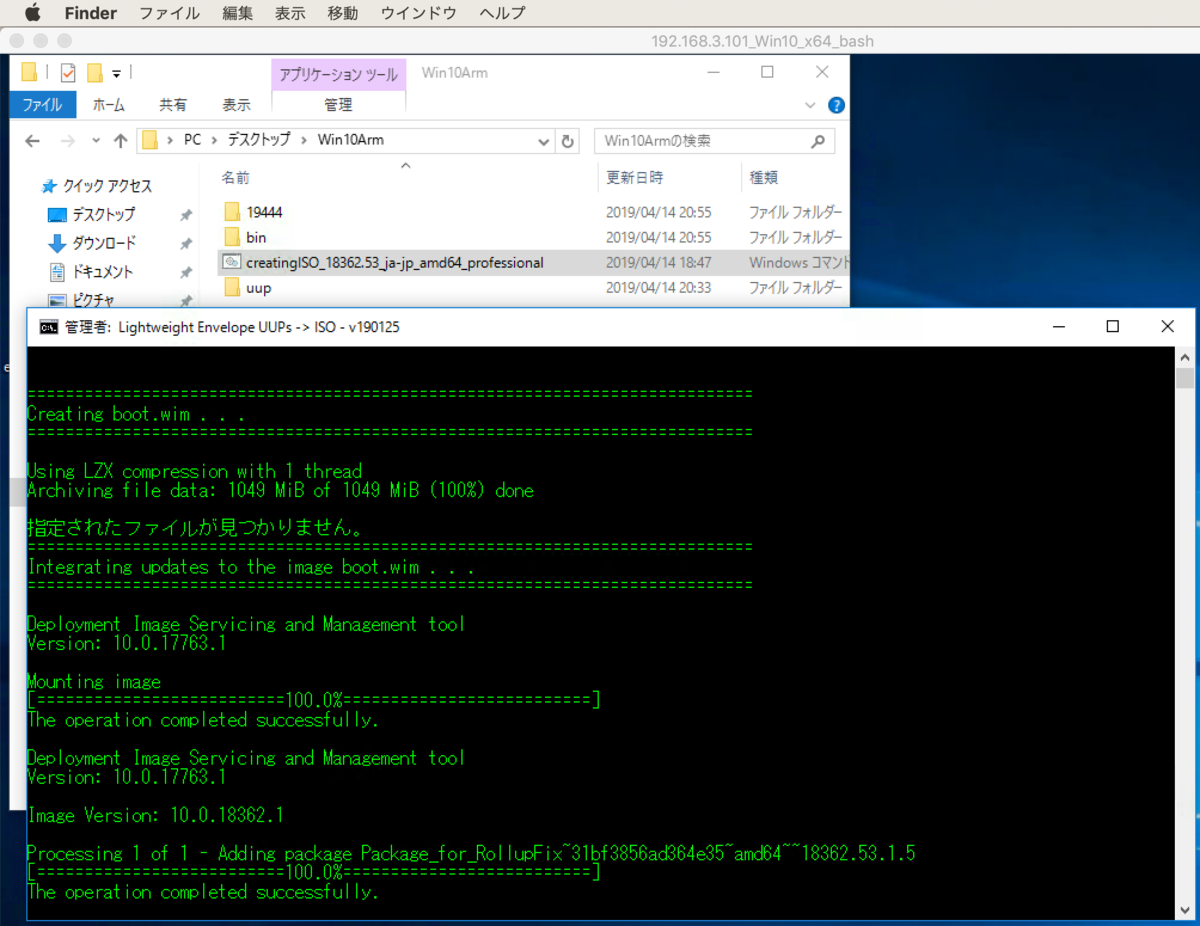

ちなみに、Citrixについては以前試した。

問17 エ が正解。

過去問そのまま。

問18 ウが正解だろう。

過去問では見なかった出題。要はSSIDが同じ複数のアクセスポイント(例えば甲と乙)が同じ場所にあることによって、クライアント(例えばiPhone)の無線LAN設定画面上では正しいSSID(甲)に接続しているように見えるのに、実際は別のアクセスポイント(乙)に接続していた、ような状況だろう。

午後Ⅱでは不正なアクセスポイント(AP)を設置することによって通信を傍受する「KRACKs」なる攻撃手法が出題されたがその布石にも見える。

問19 ウが正解かなぁと思う。

簡単そうに思えて迷った。過去問を調べる必要がある。

ア:「Mで始まっている=Multi=複数=パラレル」だから、シリアルではないだろう。

イ:PPP(ポイントツーポイント)で実際VLAN組んでTELNETしたことあるので、これか迷った。

エ:しかし、PPPが正解ならPPTPだって正解なはず。ということは、イとエの2つが正解になってしまう。

ウ:そんなことはないはずなので、残ったウが正解だろう。

問20 エ が正解。

過去問そのまま。ただし、過去問ではエは「Trap」とだけなっていたが、プロトコルの進化に合わせて出題もアップデートしていると思われる。SNMP(ネットワーク全体図を作るためのソフトウェア)において、クライアントが自発的に「オレはこのネットワークにいるよ!」と知らせるための機能を「Trap」という、くらいで覚えておけば良さそう。

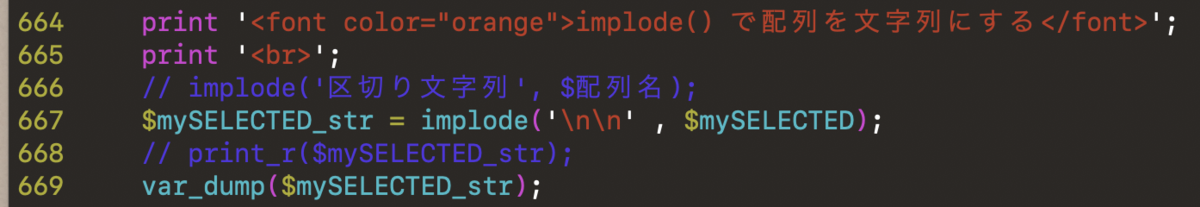

ちなみに、bashのtrapコマンドは全く違うものだが、トラップつながりで覚えておく。

問21 ウが正解かなぁと思う。

ア:在庫表の行が消えたところで、製品表には影響が一切ない。在庫1個を減らすのにわざわざ「製品表にこの製品あるかなぁ」を気にする作りだったら、不便すぎてシステムにはなりえまい。

イ:在庫表自体が消えたところで、これまた製品表から見れば関係ない話だ。製品表はあくまで「参照される側」であって、製品表から在庫表の列をどこか見に行っているわけでもないのだから。

ウ:仮に在庫表に行を追加したとして、その製品番号(の列にある値)が製品表には実際に存在しない製品(の番号)だったとしたら、そんな在庫データはあっちゃ困るわけで。そんな行を追加しようとしたら「製品表を参照してもそんなのないからヤメなさい!」という制約が入って当然なわけで、たぶんこれが正解。

エ:在庫票のデータがどうかによって「製品表への行追加」ができないはずがない。「コレコレの在庫があるから、新たな製品は持たない」なんてことはないはずで、在庫があろうがなかろうが、新製品を取り扱うようになれば製品表には製品を追加しなければいけない。なのでこの選択肢はありえない。

問22 ウ が正解だろうと思う。

英語の「fuzz(予測不可能なデータ)」が語源らしい。要はイジワルテスト。

「ファジングときたら脆弱性」で覚える。ペネトレーションテストとどう違うかあとで調べる。

問23 エ が正解。

過去問そのまま。

問24 正解わからない。

調べないといけない。

ア:ログの反映の時間は、バックアップ取得(の時間間隔)とは一切関係がない。

イ:「一定の頻度」でデータへの追加・変更・削除が行われる、そのバックアップの取得間隔を2倍に伸ばした=その間のデータが増える んだから、磁気テープの使用量は倍になるんじゃなかろうか。

ウ:短く(半分にも)なることはないだろう。

エ:バックアップを取得するための時間間隔を伸ばしたからと言って、取得にかかる時間は、例えば磁気テープに書き込む速度は磁気テープや書き込むディスクの性能によるわけで、仮に倍のデータが来たとしても、それによって磁気テープにバックアップを取る「時間が」2倍になるなんて、言う根拠がないんじゃなかろうか。

問24 常識的に考えてウしかないんじゃないか。

ア:監査対象部門がなぜ「改善」を「提案」するのか。コンサルじゃないんだから。

イ:自分用の作業マニュアルを監査調書なんて呼ぶはずもなく。

ウ:常識的にこれだろう。

エ:計画を「調書」とは言いません。調書は「(計画に基づいて進められた結果について)あとから調べて書いたもの」なんだから。

午後Ⅰ の 問1 はこちら。

午後Ⅰ の 問3

午後Ⅱ の 問1