前回記事でうまくいかなかった atコマンドによる予約録画実行。

atコマンドが(予約実行ファイル.shの)引数を解釈できないのが原因だった。ならば、引数を含めて動くスクリプトファイルにしてしまえばよい。以下、改めてまとめる。

<atコマンドによる予約録画まとめ>

①予約実行する自作スクリプト「recNHK.sh」

ニュースを10秒間実行し、ファイル名にコメントをつけてtsに録画。引数y を指定しておくと録画後にmp4に圧縮してくれる。

$ recNHK.sh 10 y コメント

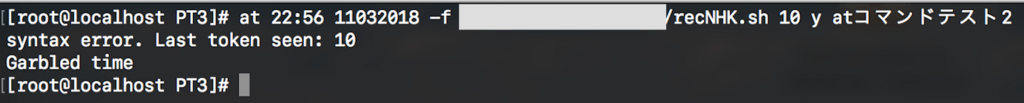

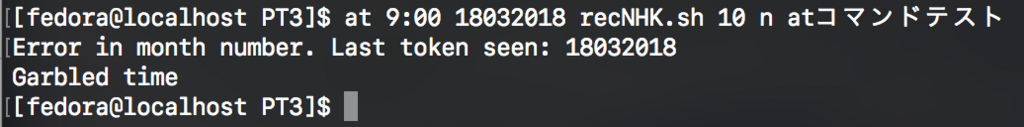

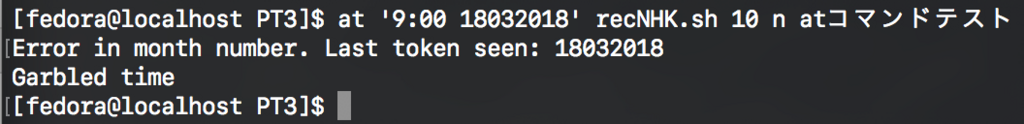

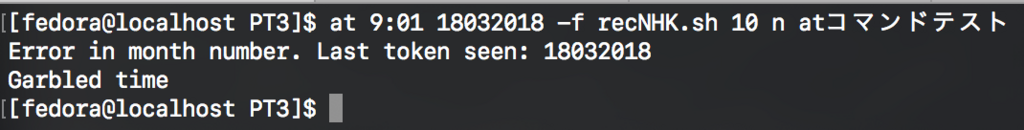

②問題点

atコマンドでは(shの)引数を解釈できないので、①の予約録画が失敗する。

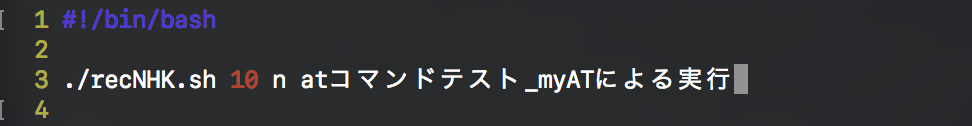

③予約ファイル「myAT.sh」を別に作って解決

$ vim myAT.sh

録画スクリプト recNHK.sh を引数を含めて書く。

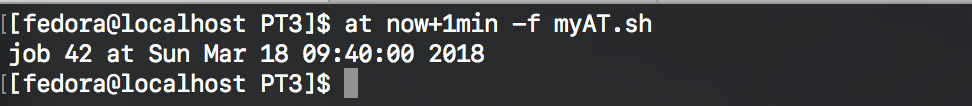

④atで予約ファイルを実行

1分後(now+1min)に、myAT.shを実行させる。

$ at now+1min -f myAT.sh

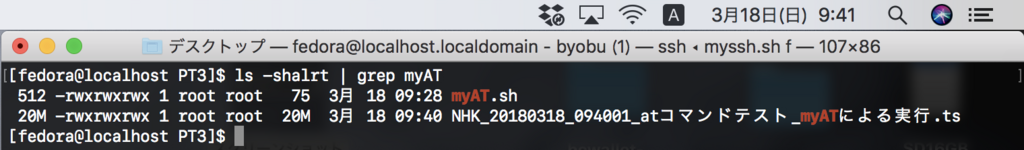

バッチリ予約実行できた。

これで、ワンライナーで予約録画できる環境ができた。あとはこれをWebから実行できる画面を作ってiPhoneやAndroidから予約録画できるようにする。

次回記事に続く。